2017年12月教育网运行正常,未发现影响严重的安全事件。近期一个存在于TLS加密协议中的漏洞被披露,漏洞是因为TLS协议在使用RSA算法协商加密密钥的过程中存在缺陷导致的。类似的漏洞早在1998年就被瑞士的密码学家Daniel Bleichenbacher发现存在SSL协议中,但是相关机构在获知漏洞后并没有去重构RSA算法的实现过程,而只是采用了临时变通方法来增加漏洞利用的难度,这导致类似的漏洞也同样存在升级后的TLS协议中。利用该漏洞攻击者可以通过选择密文的攻击方式来破解监听到的密文。目前针对该漏洞的攻击被命名为ROBOT攻击(Return Of Bleichenbacher’s Oracle Threat)。由于漏洞是存在RSA算法实现过程中,因此影响的范围可能不仅仅是TLS协议,那些使用了RSA算法来协商加密密钥的应用都可能受到影响。目前已知该漏洞利用需要两个先决条件,一是攻击者可以监听到用户和服务器之间的加密通讯,二是攻击者可以跟服务器进行大量的数据交互,因此对于那些需要TLS协议来实现强加密安全要求的应用,可以通过关闭TLS协议中RSA算法支持来降低漏洞带来的风险。

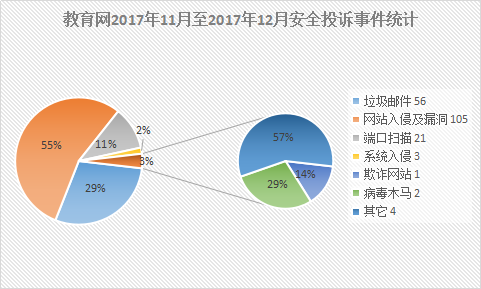

安全投诉事件统计:

近期新增严重漏洞评述

1.微软12月的例行安全公告中修复的漏洞数量较少(共37个,其中严重等级的19个),涉及Windows系统及组件(5个),IE浏览器(23个), Edge浏览器(1个),Exchange Server(2个)、Flash player插件(1个)和Office软件(5个)。这些漏洞中需要关注的是Malware Protection Engine 远程执行代码漏洞(CVE-2017-11937),Malware Protection Engine是Windows自带杀毒软件Windows Defender的防护引擎,当用户从网上下载文件时,该引擎会自动扫描并检测文件安全性。但引擎在功能实现过程中存在漏洞,攻击者可以制作针对这个漏洞的特定文件,如果引擎扫描这些特制文件,能导致内存破坏,从而在系统上执行任意命令。另外需要说明的是由于有越来越多的攻击(APT攻击和敲诈病毒)利用Offcie软件的DDEAUTO技术,因此微软通过本月的office更新中(ADV170021)关闭了软件中的DDE数据交换功能。鉴于上述漏洞带来的危害,建议用户尽快使用Windows自带的自动更新功能进行安全更新。

2.GoAhead是一个开源的轻量级Web Server,被大量应用于嵌入式设备中(如摄像头、小型路由器等),最近其出现了一个高危漏洞,3.6.5版本之前的GoAhead在开启CGI功能时可以远程执行任意代码。目前GoAhead的官方已经在最新版(3.6.5)中修复了该漏洞,但是用户由于权限问题很难自己进行程序更新,需要等待嵌入式设备的厂商发布新的系统版本来完成修补,这个过程通常会比较慢。建议用户随时关注相关嵌入式设备厂商发布的安全公告并及时更新,在补丁程序没有出来之前,可以通过网络的限制手段来降低相关漏洞被利用的风险。

3.12月1日,Apache 官方发布了Struts2框架的最新版2.5.14.1,用于修补之前版本中存在的两个漏洞,分别是S2-054拒绝服务漏洞和S2-055反序列化漏洞,利用这些漏洞可以对目标web服务器发动DOS攻击或是反序列化代码执行攻击。其中S2-055对应的反序列化漏洞(CVE-2017-7525)2017年7月份就被暴露出来了,但针对该漏洞的补丁直到2017年12月才出现。Struts2框架的漏洞今年公布的数量较多,建议相关网站管理员要随时关注厂商的动态,及时更新Struts2的版本。

安全提示:

随着物联网应用的逐步普及,越来越多的具备联网功能的嵌入式设备将会被暴露在网络中,这类设备的安全问题需要引起管理人员的重视,它们由于自身的特殊性,在出现安全漏洞时可能无法快速的通过安装补丁的方式进行修补,这样的物联网设备很容易被黑客控制并利用从而带来较大的安全风险。因此现阶段还是建议从网络层面加强对相关物联网设备的控制。